I mars 2015 tillkännagav CIA-direktör John Brennan inrättandet av ett nytt CIA-direktorat för digital innovation, det första nya CIA-direktoratet på cirka fem decennier. Den nya divisionen skapades för att främja tekniker inom digital kriminalteknik, en pelare i kriminaltekniken relaterad till aktiviteter för utredning och återhämtning av data och metadata (data om data) som finns i digitala enheter och för att förbättra CIA: s förmåga att spåra ”Digitalt damm” som lämnats kvar under rutinmässiga cyberaktiviteter. Som Brennan förklarade den 28 april i ett tal vid en ledarmiddag för underrättelsetjänsten och National Security Alliance: "Överallt vi går, allt vi gör, lämnar vi lite digitalt damm, och det är verkligen svårt att driva hemligt, mycket mindre hemligt, när du" återlämnar digitalt damm i kölvattnet. ”

Det huvudsakliga syftet med digital kriminalteknik är utvärderingen av tillståndet för en digital artefakt som potentiellt kan användas i varje utredning på ett datorsystem. Med hjälp av teknikerna för digital kriminalteknik kan en utredare skaffa sig digitala bevis, analysera den och rapportera resultaten från analysen. Utvecklingen av digitala kriminaltekniska verktyg och andra ännu mer avancerade tekniker bör göra det möjligt för regeringar och privata företag att framgångsrikt studera det digitala dammet som lämnats kvar av dem - en misstänkt eller annan intressant person - kopplad till misstänkta olagliga cyberaktiviteter.

Metodik.

Digitala kriminaltekniska metoder används i en mängd olika situationer, främst av medlemmar av brottsbekämpande eller av andra officiella myndigheter för att samla bevis i ett straffrättsligt eller civilrättsligt mål eller av privata företag för att stödja en intern utredning. Termen digital kriminalteknik är extremt generell och kan användas för att karakterisera många specialiseringar, beroende på det specifika utredningsområdet. Exempelvis är nätverkets kriminaltekniska relaterade till analysen av datornätverkstrafik, medan mobilapparaternas kriminaltekniker främst handlar om att återställa digitala bevis från smartphones och surfplattor. Det finns potentiellt oändliga metoder för digital kriminalteknik, men de vanligaste teknikerna inkluderar sökordssökningar över det digitala mediet, återställer raderade filer, analyserar odelat utrymme och extraherar registerinformation (t.ex. med hjälp av anslutna USB-enheter).

När man handlar med digitala bevis är det viktigt att se till att integriteten och äktheten för data och metadata inte påverkas under undersökningsfaserna. Därför är det avgörande att undvika någon förändring av bevis som orsakats av utredarnas arbete och att se till att de insamlade uppgifterna är "giltiga" - ja, på alla sätt identiska med den ursprungliga informationen. Även om cyberkriminalitetskämpar i filmer och på TV kan identifiera en person med intressens lösenord på ett smart sätt och sedan logga in direkt i målets dator eller annan smart enhet, i den verkliga världen kan sådana direkta åtgärder förändra originalet på ett sådant sätt att allt finns på enheten är oanvändbar eller åtminstone otillåtlig för domstol.

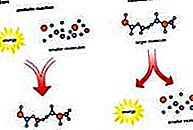

Förvärvsfasen, även kallad ”avbildning av utställningar”, består av att få en bild av innehållet på datorn eller annan enhet. Det största problemet med digitala medier är att de lätt kan ändras. även försöket att få tillgång till filer eller innehållet i en dators minne kan ändra deras tillstånd. Det är därför nödvändigt att undvika direkt åtkomst genom att skapa en exakt bild av det flyktiga minnet och skivorna i systemet som analyseras. Det kan uppnås genom att erhålla en "bitkopia" (en exakt bit-för-bit-reproduktion) av media genom att använda specialiserade skrivblockeringsverktyg som "speglar" informationen samtidigt som man förhindrar ändring av mediets ursprungliga innehåll.

Tillväxten i storleken på lagringsmedier och spridningen av paradigmer som molnberäkning kräver antagande av nya anskaffningstekniker som gör det möjligt för utredare att ta en "logisk" kopia av data snarare än en fullständig bild av den fysiska lagringsenheten. I en koncentrerad ansträngning för att säkerställa datorns integritet använder utredare "hashing" -mekanismer som genererar kortare, fast längdvärden som representerar det längre eller mer komplexa originalet. Hastighetsvärdena möjliggör snabbare sökningar och gör det möjligt för forskare att utvärdera varje ögonblick för konsistens i det digitala innehållet som undersöks. Alla ändringar av innehållet skulle orsaka en förändring i hash för den digitala artefakten, som lätt kan upptäckas utan att behöva söka i hela databasen.